Keine ungebetenen Gäste am Tisch: iptables für mehr Sicherheit in der Oracle Cloud

In der Oracle Cloud Infrastructure (OCI) arbeiten wir regelmäßig mit verschiedenen Firewall- und Netzwerksicherheitsregeln, um den Zugang zu den Systemen zu steuern. Eine der zentralen Herausforderungen bei der Einrichtung von Services, wie beispielsweise dem Remote Desktop Protocol (RDP) auf Linux-Systemen oder OCI Base Databases, ist die richtige Konfiguration des Netzwerks mit entsprechenden Firewall-Regeln. Allerdings ist das nicht alles, denn auch wenn es nicht direkt ersichtlich ist, spielt iptables eine große Rolle. In diesem Artikel erkläre ich, wie wir erfolgreich einen RDP-Zugang mithilfe von iptables ermöglichen und warum die richtige Reihenfolge der Regeln so entscheidend ist.

0815?: Netzwerk- und Firewall-Regeln in OCI

Wenn man in der Oracle Cloud Infrastructure (OCI) eine neue Ressource wie eine Compute Instance erstellt, beginnt der Prozess in der Regel mit der Erstellung eines Netzwerks. Dies kann entweder ein öffentliches oder ein privates Netzwerk sein, je nach Anforderungen. Bei Bedarf wird auch ein Netzwerk-Peering eingerichtet, um Verbindungen zwischen verschiedenen Netzwerken zu ermöglichen.

Anschließend erfolgt die Konfiguration der Firewall-Regeln. Hierbei werden Ingress- und Egress-Regeln definiert, um den ein- und ausgehenden Datenverkehr zu steuern. Bei diesen Regeln wird auch festgelegt, welche Ports für den Zugriff freigegeben werden – beispielsweise Port 3389 für den RDP-Zugriff.

Dieses Vorgehen ist typisch und vielen bereits von anderen Public-Cloud-Providern vertraut. In der OCI gibt es jedoch eine zusätzliche, oft übersehene Anforderung für Linux-Systeme: Auch iptables müssen korrekt konfiguriert sein. Selbst wenn Netzwerk- und Firewall-Regeln stimmen, kann der Zugriff durch fehlende oder fehlerhafte iptables-Regeln blockiert werden.

Was ist iptables?

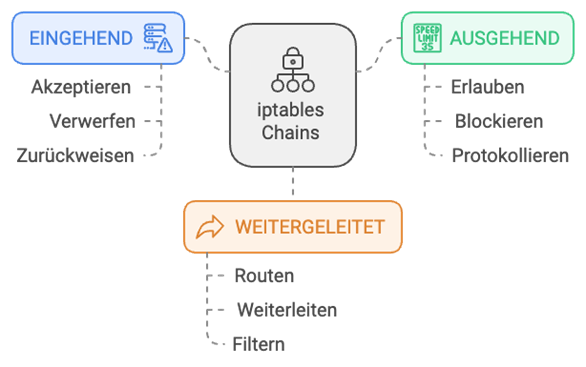

iptables ist ein Tool auf Linux-Systemen, welches die Kontrolle über die eingehenden, ausgehenden und weitergeleiteten Netzwerkpakete übernimmt. Durch die Konfiguration von Regeln ermöglicht es, den Datenverkehr zu filtern und zu steuern.

Aufbau von iptables

iptables besteht aus drei grundlegenden Ketten:

1. INPUT – Regeln für eingehenden Datenverkehr

2. OUTPUT – Regeln für ausgehenden Datenverkehr

3. FORWARD – Regeln für weitergeleiteten Datenverkehr (für Router-Funktionalität)

Jede Regel besteht aus einer Aktion, die auf den Netzwerkpaketen ausgeführt wird: z. B. „ACCEPT“, „DROP“ oder „REJECT“. Um etwa den RDP-Zugang zu erlauben, müssen wir spezifische Regeln zur INPUT-Kette hinzufügen, damit der Datenverkehr über den entsprechenden Port (Standard für RDP ist 3389) durchgelassen wird. Äquivalent dazu müssen zusätzliche Regeln erstellt werden, falls auf weitere Services zugegriffen wird.

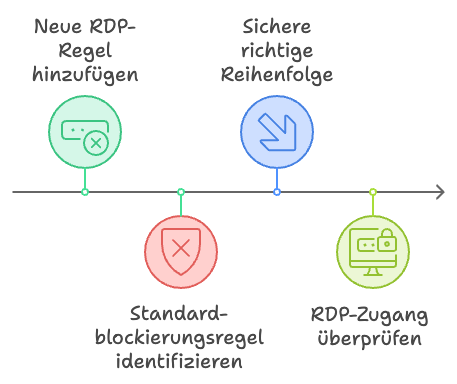

Die Herausforderung: Reihenfolge der iptables-Regeln

Wenn iptables auf einem Linux-System in der OCI eingesetzt wird, gibt es eine standardmäßige Regel, die am Ende aller Ketten steht und den gesamten nicht explizit vorher erlaubten Verkehr verweigert. Das bedeutet, dass alle neu hinzugefügten Regeln vor dieser blockierenden Regel eingefügt werden müssen. Andernfalls würde die verweigernde Regel greifen und der Zugang wäre weiterhin blockiert.

Fazit: „Versteckte" Firewalls sind auch in der Cloud ein Problem

Auch in der Cloud sind klassische Linux-Kenntnisse gefragt. Es reicht nicht nur das Netzwerk und die Firewall-Regeln zu definieren, um weitere Verbindungen zu erlauben – auch iptables muss richtig konfiguriert sein und dabei ist die Reihenfolge der Regeln entscheidend.

Mit Ansible als Automatisierungstool können wir diese Schritte einfach und zuverlässig umsetzen. Das gewährleistet nicht nur einen reibungslosen RDP-Zugriff, sondern auch eine hohe Sicherheit und Konsistenz in der Konfiguration.

Habt ihr Fragen oder benötigt ihr Unterstützung bei der Konfiguration eurer Cloud-Umgebung? Wir helfen euch gerne dabei, eure Netzwerksicherheit mit iptables und Ansible zu optimieren. Kontaktiert uns und wir finden gemeinsam die beste Lösung für euer Projekt.

Seminarempfehlung

ORACLE CLOUD INFRASTRUCTURE (OCI) FÜR ORACLE DBAS

Mehr erfahrenSenior Consultant bei ORDIX

Kommentare